아래 본문에 설명된 일련의 과정을 하나의 프로그램으로 만들어서 올립니다. v2.6

xiKillCadVirus_v2.6.fas

xiKillCadVirus_v2.6.fas

- 독립프로그램이므로, xiCAD 사용자가 아니시더라도 사용할 수 있습니다.

- v2.6 : AutoCAD2017 지원

- v2.5 : acaddoc.lsp 삭제 메뉴 추가

- v2.4 : 오토캐드--도구-옵션에서 설정된 탐색경로에 있는 모든 *lsp, *.mnl 파일을 치료하도록 확장

- v2.3 : "내 문서" 폴더에 캐드바이러스가 있을 경우 "definition: vlax-product-key" 라고 나오는 에러 수정

- v2.2 : 삭제 대상파일 목록을 사용자가 추가할 수 있도록 변경

사용법:

1. 오토캐드 실행

2. 이 파일을 화면에 떨군 다음, 명령어창에서 kcv 를 쳐서 실행

3. 오토캐드 종료

4. c:/xiVirusCheck/읽어보기.txt 에 나와 있는 데로 '파일 덮어 씌우기"

5. 작업한 폴더에서 acaddoc.lsp 를 검색해서 삭제

(지원 검색경로와 최근작업폴더에 있는 파일은 모든 제거가 된 것이므로, 기타 작업 폴더만 검색하면 됨)

6. 오토캐드를 실행해서 결과 확인

* 치료과정은 한번만 하면 됩니다. (파일이 읽기전용으로 되기 때문에 바이러스에 재감염되지 않습니다.)

* 치료를 한 다음 부터는 의심이 갈 때 마다, 자동삭제만 돌리시면 됩니다.

프로그램을 돌리면,

[c:/xiVirusCheck] 폴더가 생성되면서, 그 안에,,

c:/xiVirusCheck/읽어보기.txt 파일이 생성된다. 이 파일은 바이러스 체크 결과를 리포트한 파일이다.

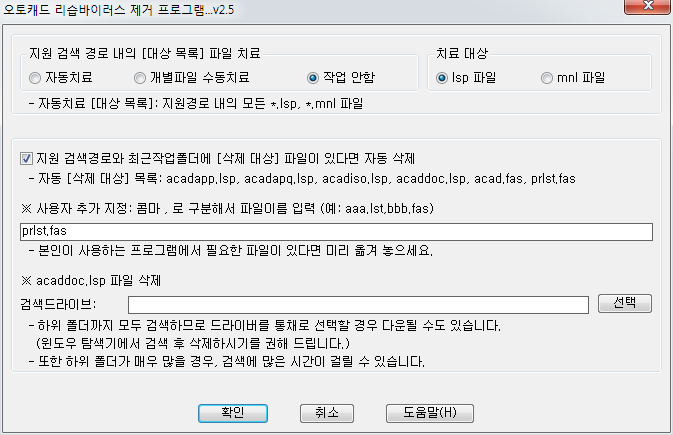

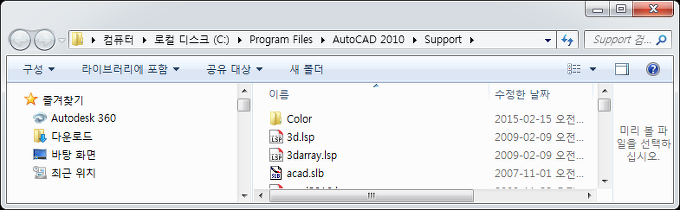

또한 프로그램이 다 실행되면, 탐색기가 몇 개 나타나는데... 예를 들면 아래와 같은 폴더를 표시한 탐색기가 나타난다.

먼저, c:/xiVirusCheck/ 폴더를 표시한 탐색기가 화면에 뜬다.

여기서 c:/xiVirusCheck/읽어보기.txt 를 클릭하면 아래와 같은 문구가 있다.

하나씩 설명하면 다음과 같다. (붉은 색은 설명글)

=====================================

프로그램 설명

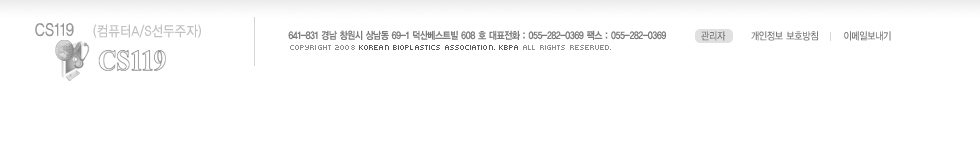

※ 오토캐드 리습바이러스 제거 프로그램 v2.5, izzarder.com

치료프로그램 구동 시간 : 2015-09-18 22:00

-------------------------------------------------------

바이러스를 찾아서 삭제를 하기 위한 오토캐드에 설정된 탐색 경로 표시

- 파일 삭제를 위한 검색 - 지원 검색경로 목록

C:\xicad\_autocad

C:\xicad

C:\xicad\lisp

C:\xicad\lib

C:\Users\cjm\appdata\roaming\autodesk\autocad 2010\r18.0\kor\support

C:\program files\autocad 2010\support

C:\program files\autocad 2010\fonts

C:\program files\autocad 2010\help

C:\program files\autocad 2010\express

C:\program files\autocad 2010\support\color

역시 바이러스를 찾을 폴더 (최근 작업 폴더) 표시

- 파일 삭제를 위한 검색 - 최근 작업 폴더 목록

C:\Users\cjm\AppData\Local\Temp

C:\users\cjm\documents\block_all

C:\Users\cjm\Documents

C:\Users\cjm\Downloads

실질적인 프로그램 작업 내용 시작

====================================

치료 또는 파일삭제 작업 내용

====================================

바이러스가 있다면 치료하고, 없으면 그냥 읽기전용으로 파일을 변경하였으니, 이 것을 아래 적힌 폴더로 복사해서 덮어 씌우라는 내용임

즉, c:/xiVirusCheck/ 안에 있는 acetauto.lsp 파일을 C:\program files\autocad 2010\express 폴더에 덮어 씌우라는 뜻임.

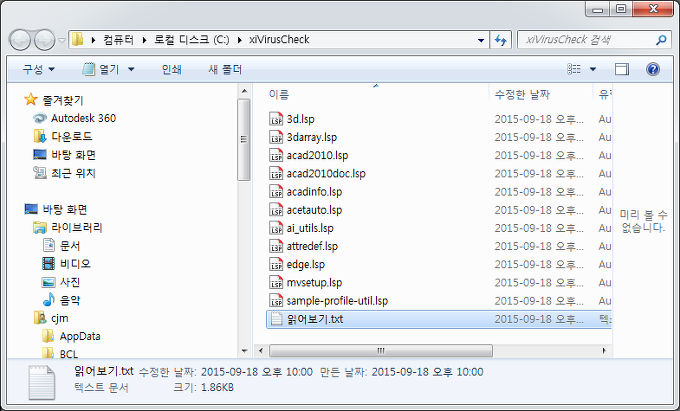

이를 쉽게 하기 위해.. 화면에 나타난 탐색기 중 하나에 이 폴더가 나타나는 것임.

즉, 프로그램을 마치면서 화면에 나타난 탐색기 중 하나에 이 폴더가 있으니, 해당 파일을 쉽게 그 탐색기 화면으로 복사해서 덮어 씌우면 되는 것임.

-------------------------------------------------------

아래 파일은 C:\program files\autocad 2010\express 에 덮어 씌우세요.

acetauto.lsp 복사됨. : 바이러스 없음...

아래 내용 역시, 바이러스가 있다면 치료하고, 없으면 그냥 읽기전용으로 파일을 변경하였으니, 이 것을 아래 적힌 폴더로 복사해서 덮어 씌우라는 내용임

즉, c:/xiVirusCheck/ 안에 있는 3d.lsp 등 13개 파일을 C:\Program Files\AutoCAD 2010\support 폴더에 덮어 씌우라는 뜻임.

이를 쉽게 하기 위해.. 화면에 나타난 탐색기 중 하나에 이 폴더가 나타나는 것임.

즉, 프로그램을 마치면서 화면에 나타난 탐색기 중 하나에 이 폴더가 있으니, 해당 파일을 쉽게 그 탐색기 화면으로 복사해서 덮어 씌우면 되는 것임.

-------------------------------------------------------

아래 파일은 C:\Program Files\AutoCAD 2010\support 에 덮어 씌우세요.

3d.lsp 복사됨. : 바이러스 없음...

3darray.lsp 복사됨. : 바이러스 없음...

acad2010.lsp 복사됨. : 바이러스 없음...

acad2010doc.lsp 복사됨. : 바이러스 없음...

acadinfo.lsp 복사됨. : 바이러스 없음...

ai_utils.lsp 복사됨. : 바이러스 없음...

attredef.lsp 복사됨. : 바이러스 없음...

edge.lsp 복사됨. : 바이러스 없음...

mvsetup.lsp 복사됨. : 바이러스 없음...

sample-profile-util.lsp 복사됨. : 바이러스 없음...

acad.mnl : 바이러스 없음...

acetmain.mnl : 바이러스 없음...

AecArchXOE.mnl : 바이러스 없음...

아래 내용은 "맨위의 검색 경로"에서 찾아서 지울 파일의 목록을 표시한 것임.

-------------------------------------------------------

삭제대상 파일 목록 :

acadapp.lsp

acadapq.lsp

acadiso.lsp

acaddoc.lsp

acad.fas

prlst.fas

-----------------------------------------------------

이 글 아래에 아무 표시가 없다면, 지울 파일이 없다는 뜻이고, 만약 삭제 작업을 했다면, 해당 파일의 경로와 이름이 기록됨.

-----------------------------------------------------

아래 그림 두 개는 파일을 쉽게 덮어 씌우기 위해 프로그램이 자동으로 띄운 탐색기 화면임. (저의 컴을 예로 들음.)

이 프로그램은 아래에 장황하게 설명된 과정을 프로그램으로 만들어 놓은 것입니다.

관심있으시면 읽어 보시고, 아니면 넘어가도 좋습니다.

접기

-------------------------------------------

리습바이러스 또는 캐드바이러스라고 불리는 이 바이러스는 시스템에 치명적 문제를 일으키진 않지만, 리습을 근본적으로 로딩하지 못하게 함으로써 오토캐드 사용자를 힘들게 하고 있습니다.

특히 XiCAD는 100% 리습기반이라, 이 리습바이러스에 걸릴 경우, XiCAD가 전혀 실행되지 않습니다.

이 바이러스의 특징은 작업폴더에 acaddoc.lsp 파일이 생성된다는 것인데,

오토캐드는 버전에 상관없이 실행될때 항상 acaddoc.lsp 파일을 먼저 읽기 때문에, 작업폴더에 생긴 이 파일이 다른 모든 리습보다 가장 먼저 로딩되기 때문에, 그 다음의 모든 리습이 먹통이 됩니다.

넷에서 구할 수 있는 바이러스프로그램 중에는 리습바이러스가 걸리는 목록의 파일을 모두 지우기 때문에 사용시 조심해야 합니다. 그 중에서 필요한 파일도 있기 때문입니다. (즉, 바이러스에 걸려 있든 그렇지 않든 다 지울 수 있기 때문입니다.)

아래 설명한 방법은 조금 귀찮을 수도 있겠지만, 바이러스 삭제와 예방을 근본적으로 할 수 있는 방법입니다.

바이러스 구문 분석

바이러스 구문은 이렇게 생겼습니다.

---------------------------------------

(setq flagx t)

(setq bz "(setq flagx t)")

(if(null qxgxwddm)(if(findfile "bakdwg.fas")(load "bakdwg.fas")))

...

...

...

(load "acadapq")

(princ)

(load "acadapp")

(princ)

까지의 구문이 캐드바이러스 구문입니다.

약 112 줄 정도되는 간단한 내용인데요... 이 구문이 하는 역할은 다음과 같습니다.

1. c:/Program Files/Autodesk/AutoCAD 20xx/Support/ 폴더를 찾아서 모든 lsp 확장자 파일을 읽어 온다.

2. c:/Users/...roaming/...Autodesk/....Support/ 폴더를 찾아서 모든 mnl 확장자 파일을 읽어 온다.

3. 현재 작업 파일이 있는 폴더에 acaddoc.lsp 파일이 있으면 읽어 오고, 없으면 새로 만든다.

4. 앞에서 읽어온 파일을 하나씩 열어서 파일 내용 맨 뒤에 바이러스 구문을 추가한다.

5. 끝낸다.

입니다.

** 경로에 있는 모든 리습파일에 적용할 수도 있었고, 관련 파일을 삭제를 할 수도 있었던 것 같은데, 그러지 않은 것을 보면 나름 착한 바이러스(?)로 보여집니다. ㅋㅋ

여기서 특기 사항은 파일의 속성을 바꾸어 가면서 구문을 퍼트리지는 않는다는 것입니다.

즉 파일이 "읽기 전용"으로 되어져 있다면 바이러스 구문을 심지 못한다는 뜻입니다.

그래서...이 구문을 반대로 하면, 바이러스가 치료되는 데요...

1. 일단 작업폴더의 acaddoc.lsp 파일을 삭제하고,

2. c:/Program Files/Autodesk/AutoCAD 20xx/Support/ 폴더의 모든 lsp 파일과

c:/Users/...roaming/...Autodesk/....Support/ 폴더의 모든 mnl 파일을

메모장으로 열어서 위에 소개된 110여줄의 바이러스 구문을 삭제하고 저장한 다음,

"읽기전용"으로 속성을 바꾸어 주면 된다는 뜻입니다.

3. 기타 작업했던 폴더에도 있을지 모를 acaddoc.lsp 파일도 찾아서 삭제 주면 모든게 완료됩니다.

이 작업을 좀 더 상세히 설명하면 아래와 같습니다.

---------------------------------------

1. 일단 오토캐드를 종료합니다.

2. User-...-Appdata 폴더에 접근해야 하는데,

기본적으로 숨김폴더로 되어져 있으므로, 이를 볼 수 있도록 탐색기 설정을 변경해야 합니다.

설정 변경방법은 아래 링크를 참조하세요..

이 링크에서 "숨김폴더와 파일표시하기" 체크와 " 알려진 파일 형식의 파일 확장명 숨기기" 체크끄기 두가지를 따라 하시면 됩니다.

3. 먼저 C드라이버의 사용자 폴더 안에 있는 오토캐드폴더에 접근합니다.

c:/users/.../AppData/Roaming/Audesk/AutoCAD 20xx.../.../.../Support/ 에 가서, 유형별 보기를 클릭하여 보면,

확장자가 "mnl" 파일이 아래와 같이 세 개가 있습니다. (버전에 따라 세 개가 아닐 수도 있습니다.)

AecArchXOE.mnl

acetmain.mnl

acad.mnl

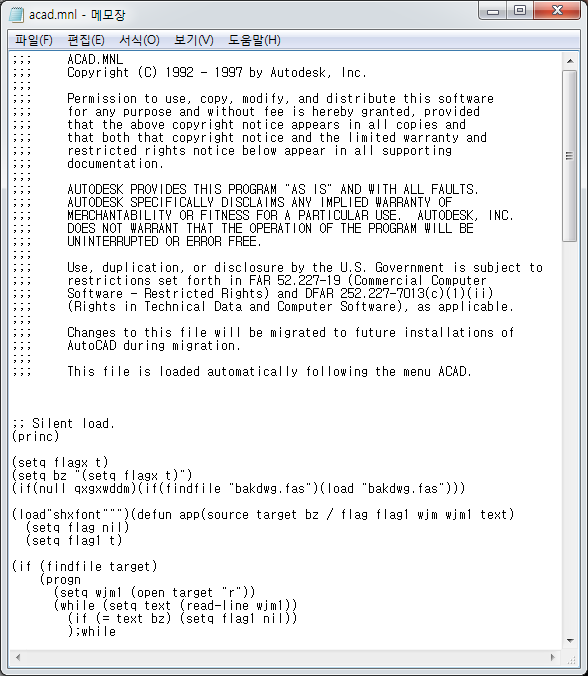

이 파일을 메모장에서 엽니다. (파일은 메모장에 떨구면 됩니다. 메모장에서 여는 것으로는 바이러스가 퍼지지 않습니다.)

그러면, 아래와 같이 내용이 보입니다.

(setq flagx t) 부터 끝까지가 바이러스 구문입니다.

이 내용을 삭제해야 합니다. 항상 파일 내용의 맨 끝 쪽에 위치하고 있습니다.

이 내용이 없으면, 아직 바이러스에 걸리지 않은 것입니다.

세 개 파일 모두 열어서 바이러스 구문이 있다면, 모두 삭제를 해 줍니다.

4. 모두 수정이 되었다면, "읽기전용"으로 속성변경

탐색기에서 해당 파일을 모두 선택 후, "읽기전용"으로 속성을 바꾸어 줍니다.

이 폴더에는 기본적으로 lisp 파일이 없으므로, 혹시 lisp 파일이 있다면, 역시 메모장으로 열어서 해당 문구를 삭제하고 역시 같이 "읽기전용"으로 바꾸어 줍니다.

5. 그 다음은 프로그램파일 폴더에 갑니다.

c:/Program Files/Autodesk/AutoCAD 20xx/Support/ 폴더에 가면, 다음과 같은 "lsp" 확장자 파일이 있습니다.

(다를 수도 있습니다. 그냥 모든 리습파일이라고 생각하시면 됩니다.)

3d.lsp

3darray.lsp

acad20xx.lsp

acad20xxdoc.lsp

acadinfo.lsp

ai_utils.lsp

attredef.lsp

edge.lsp

mvsetup.lsp

sample-profile-util.lsp

이 파일을 포함한 해당 폴더의 모든 리습파일을 역시 마찬가지로 "메모장"에서 열어서, 위의 바이러스 구문을 삭제하고,

"읽기전용"으로 속성을 변경합니다.

6. 만약 Express 가 깔려져 있다면,

c:/Program Files/Autodesk/AutoCAD 20xx/Express/ 폴더에 "acetauto.lsp" 역시 메모장으로 열고, 구문을 삭제하고, 읽기전용으로 속성을 바꿉니다.

7. 탐색기에서 아래 파일을 검색하여 삭제합니다. (서버의 작업폴더 포함 검색)

acaddoc.lsp

acadapp.lsp

acadapq.lsp

XicAD 사용자는 c:/XiCAD/Lisp/ 폴더에 있는 "acaddoc.lsp" 파일이 지워지지 않도록 주의하세요.. 이 파일은 바이러스 침투에 대비하여 이미 "읽기전용"으로 되어져 있기 때문에 바이러스와는 무관합니다.

(메모리에 복사해 놓고, 아무 생각없이 지운다음 다시 복사하는 것도 방법입니다.)

8. 이제 끝났습니다.

혹시 서버 작업시 바이러스에 걸린 다른 사람에 의해 작업폴더에 "acaddoc.lsp" 이 생겨서, 캐드가 잘 작동되지 않터라도, 해당 폴더의 파일만 지우면 됩니다. 즉, 위에 설명한 작업을 해두면, 본인의 컴에 바이러스가 침투할 확율이 거의 없습니다.

접기